1. GET방식과 POST방식의 차이에 대해 간단히 정리해봅시다.

1) GET

- 사용자가 요청한 url의 취약한 파라미터를 공격자가 조작하여 공격하는 방법

- 값을 header에서 조작

- 전송할 수 있는 데이터의 양 제한되어 있음

2) POST

- 사용자가 요청한 url의 취약한 파라미터를 공격자가 조작하여 공격하는 방법

- 값을 body에서 조작

- 많은 양의 데이터 전송 가능

2. 다음 화면을 띄워보세요.

경고창을 누른 후 화면 (Welcome success 출력)

[난이도 low]

아무값이나 입력한 후 Go를 눌렀다.

Burp Suite를 사용해서 전달값을 가로채서 확인해보았다.

firstname과 lastname이라는 변수에 값이 저장되어 있는 것을 확인할 수 있었다.

여기에 GET 방식에서 사용했던 코드를 입력하고 forward 버튼을 눌러 값을 전송해주었다.

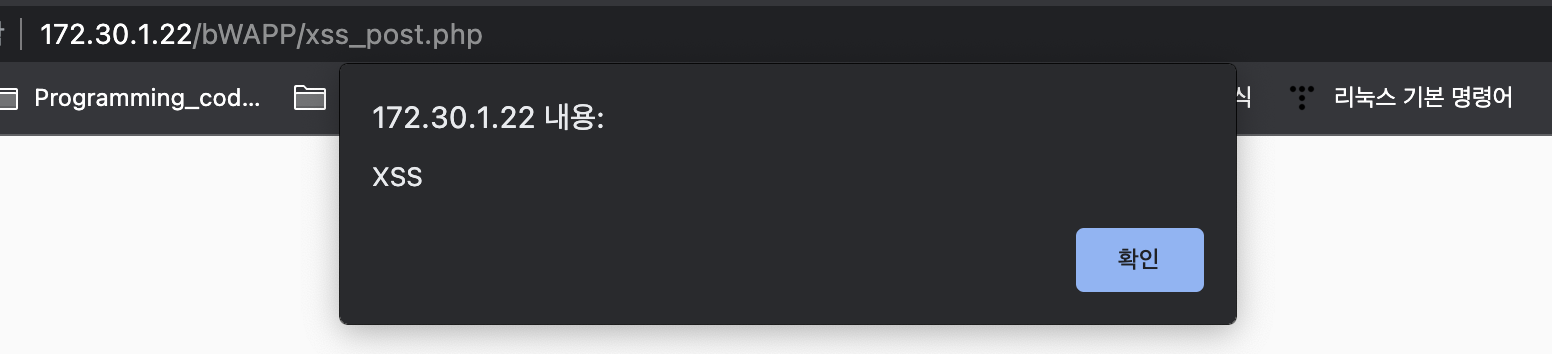

원하는 alert 팝업이 제대로 뜨고

원하는 문구가 제대로 출력되는 것을 확인할 수 있다.

난이도 & 결과 화면 확인

3. 다음과 같이 사용자의 쿠키 값을 경고창에 출력해보세요.

[난이도 medium]

이번에도 아무 값이나 입력하고 Go를 눌렀다.

Burp Suite를 이용하여 변수에 값을 입력해줘야 한다.

구글링을 해보니 쿠키 값을 보기 위해서 document.cookie를 이용하면 된다고 하여 alert 안에 해당 내용을 넣어주었다.

lastname 부분은 이번 문제에서 딱히 중요하지 않아서 이전 문제들에서 계속 사용했던 success를 넣어주었다.

이렇게 값을 입력한 후 forward를 눌러 값을 전달해주었다.

이렇게 alert 창으로 쿠키 값을 확인해 볼 수 있었다.

'Security > Web Hacking' 카테고리의 다른 글

| [bWAPP] XSS - Stored(Change Secret) (0) | 2022.02.24 |

|---|---|

| [bWAPP] XSS - Stored(Blog) (0) | 2022.02.24 |

| [bWAPP] XSS - Reflected(GET) (0) | 2022.02.19 |

| [bWAPP] SQL Injection - POST/search (0) | 2022.02.10 |

| [bWAPP] SQL Injection - GET/search (0) | 2022.02.10 |

댓글